I guardiani del business

I guardiani del business sono fondamentali: viviamo in un’epoca in cui la connettività digitale permea ogni aspetto della nostra vita quotidiana e lavorativa.Dalla comunicazione alla gestione finanziaria, dalla salute all’intrattenimento, la tecnologia digitale svolge un ruolo cruciale. Questa dipendenza crescente dal mondo digitale, tuttavia, porta con sé una serie di minacce che mettono a rischio […]

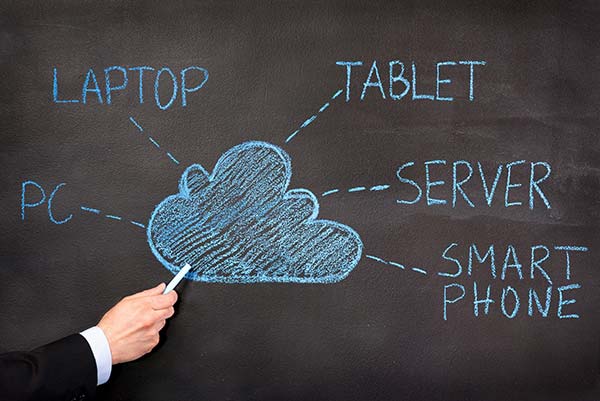

Cloud: come e perché

Il termine “il cloud” si riferisce a una tecnologia di distribuzione di servizi informatici, dati, risorse e applicazioni tramite Internet.

Data Management: best practices

Il data management è un processo fondamentale per qualsiasi organizzazione, indipendentemente dalle dimensioni o dal settore.

EDR Endpoint Detection Response

EDR Endpoint Detection Response, è una categoria di soluzioni di sicurezza informatica progettate per identificare, rilevare e rispondere alle minacce informatiche sugli endpoint, che sono dispositivi come computer, server, laptop e dispositivi mobili all’interno di una rete aziendale.

DLP: Data Loss Prevention

Il DLP (Data Loss Prevention) è un insieme di tecnologie, processi e politiche di sicurezza che aiutano a prevenire la perdita di dati sensibili o riservati da un’organizzazione. Il DLP funziona monitorando attivamente i dati al loro ingresso e uscita dal sistema dell’organizzazione, utilizzando tecniche come la scansione di contenuti, l’analisi del traffico di rete […]

Log Management

Il log management è un fattore cruciale nella gestione e nella sicurezza dei sistemi informatici.

Questo pratica coinvolge la raccolta, la conservazione, l’analisi e la gestione dei log generati da dispositivi, applicazioni e sistemi informatici.

FTTc e FTTh: si fa presto a dire “fibra!”

FTTc e FTTh sono due sigle che si vedono molto spesso in articoli e offerte di gestori di telecomunicazioni (dette anche aziende TELCO) e si riferiscono alle cosiddette “connessioni in fibra”.

RMM Remote Monitoring Management

RMM Remote Monitoring Management è una tecnologia importantissima nel mondo dell’Information Technology (IT) che ha rivoluzionato la gestione e il monitoraggio dei sistemi informatici.

Vulnerability Assessment: cos’è e come funziona

Un vulnerability assessment, noto anche come valutazione delle vulnerabilità o valutazione della sicurezza, è un processo fondamentale nell’ambito della sicurezza informatica.

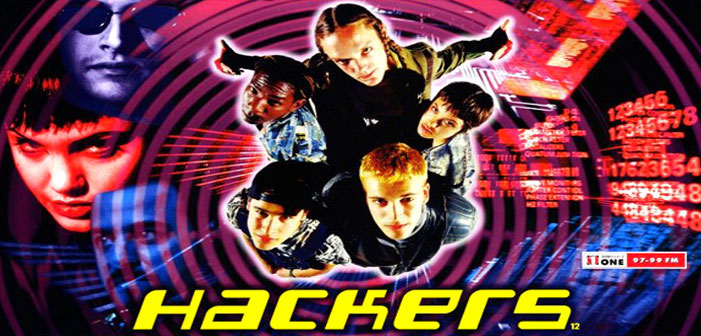

CineNerd: puntata 1 – Hackers

Inauguriamo oggi la rubrica a puntate “CineNerd: sul divano con Elena”Lo sapete, chi lavora come noi in questo settore lo fa prima di tutto perché l’informatica ce l’ha dentro. Fuori. Pure in mezzo. “24 ore su 24, festivi non esclusi! Il lavoro non ci spaventa, il conto non vi spaventa!” (semicit). Siamo fatti così e […]